Antes de clicar, verifique se o site é seguro. Confira algumas dicas para ficar craque no assunto.

Antes de clicar, verifique se o site é seguro. Confira algumas dicas para ficar craque no assunto.

A internet é uma verdadeira selva tecnológica cheia de perigos escondidos entre suas conexões. Basta um passo em falso para colocar a sua segurança em risco... E lá se vão informações pessoais, fotos, dados bancários e tudo o que estiver armazenado no seu computador.

Nunca é demais lembrar: o ambiente virtual é cheio de espertalhões querendo tirar vantagens em cima dos outros, principalmente de quem tem pouca ou nenhuma experiência com a internet. É necessário apenas um simples acesso a um site suspeito para nos expormos a riscos.

Mas como se proteger e evitar essas situações? Nós elaboramos aqui algumas dicas simples para você ficar mais atento e não sair prejudicado desse ambiente hostil. Confira!

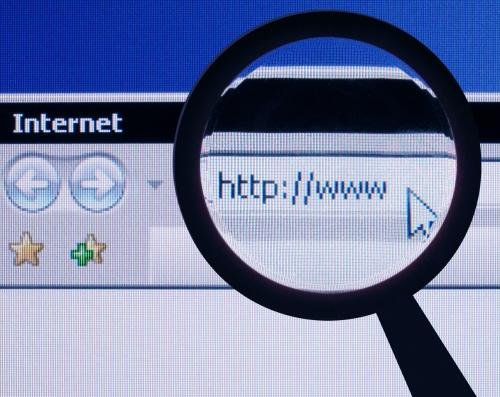

1. Verifique a extensão do site

Essa dica é primordial. Se você está acessando o site do seu banco, por exemplo, e o endereço é estranho (o mais correto seria www.nomedobanco.com.br), então há boas chances de ser um site fraudulento.

Outro detalhe que pode ajudar é verificar se um site tem a extensão .gov (de governos), .edu (instituições educacionais), ou até .mil (militar). Esses tipos de extensões precisam de permissão para serem usadas. Os sites dessas extensões são analisados antes de serem publicados na web, o que garante segurança. Já sites com as extensões .org, .net e .com (o mais comum) podem ser comprados por qualquer pessoa e não exigem nenhum tipo de verificação.

2. Pesquise o nome do site

Primeiro procure apenas o nome do site em buscadores como o Google e, depois, faça uma busca do nome da URL inteira (exceto o prefixo “http://”). Os resultados de ambas as pesquisas podem dar a você uma pista sobre o que outras pessoas falaram sobre o site.

3. Procure um autor ou sua popularidade

As chances de um site ser confiável são maiores se alguém está disposto a colocar seu próprio nome nele. Você também pode e deve pesquisar sobre o autor (se houver) na internet e ver se há alguma informação sobre ele que torne o site confiável.

Se o autor não pode ser contatado ou não há nenhum registro sobre ele, ou ainda se o site não é popular na internet, então o endereço pode ser considerado duvidoso. Procure também pela sessão "sobre" (ou about) dentro do site para ler mais informações a respeito.

(Fonte da imagem: Korea It Times)

(Fonte da imagem: Korea It Times)4. Verifique se o site faz parte de um portal

Pode não fazer muita diferença, mas o fato de um site estar associado a outros sites que tem boa reputação aumentam as chances do endereço ser confiável. Por exemplo, o próprio Tecmundo, que faz parte do portal Terra.

5. Analise sites profissionais

Tente analisar o design e estrutura do site. Ele parece que foi produzido de forma profissional? Isso por si só não ajuda a provar a legitimidade do site, mas minimiza as chances de ser um endereço perigoso.

6. Não seja curioso

Se você viu um link em redes sociais com o título extremamente chamativo e sem uma fonte confiável, não clique. É quase certo que você será direcionado para um site suspeito. Pesquise em sites de busca ou em sites de notícia para confirmar se o conteúdo apresentado no link é verdadeiro. Isso vale para qualquer site que você acessar.

(Fonte da imagem: Emmagem)

(Fonte da imagem: Emmagem)7. Cuidado com os encurtadores de link

Os encurtadores de link podem mandar você direto para uma armadilha. Alguns sites que encurtam links oferecem soluções para você descobrir qual o endereço original antes de você ser direcionado ao site. Existem os sites com encurtadores próprios, como o Baixaki (baixa.ki).

8. Procure uma conexão segura

Localize uma conexão segura na barra de endereço do seu navegador. Quando um site utiliza uma conexão segura, muitas vezes o endereço web começará com "https://" em vez do "http://" (a diferença está na letra “s” depois do http).

Outro detalhe importante é a certificação do site. Ela é exibida geralmente no canto direito da barra de navegação com uma cor verde. Basta clicar em cima do ícone para visualizar os certificados de segurança.

Se o site oferece uma conexão segura, esse é um ótimo motivo para confiar nele. As conexões seguras são usadas para criptografar as informações que são enviadas do seu computador para o site, dificultando as ações dos hackers.

9. Procure um certificado de segurança

Certificados de segurança são emitidos por organizações de confiança da internet. O certificado de segurança geralmente será exibido na forma de uma imagem dentro do site.

Alguns sites fraudulentos podem colocar uma imagem falsa de confiança, mas basta você clicar em cima da imagem para ser redirecionado diretamente ao site da organização e confirmar se existem credenciais válidas. Se não houver possibilidade de clicar em cima da imagem, então é bem provável que o site seja duvidoso.

10. Evite clicar em links enviados por email

O email é uma das maiores origens de golpes na internet. Uma enorme quantidade de mensagens falsas chega às nossas caixas todos os dias com o objetivo de roubar nossas informações. Por isso, muito cuidado: com apenas um clique, você poderá ser direcionado para o caminho errado.

.....

Existe também uma ferramenta que pode ajudar em suas aventuras pela internet: o Web of Trust (WOT), um plugin gratuito, compatível com os principais navegadores da internet . Ele veta resultados de busca antes mesmo que você clique neles, usando um sistema de cores.

O plugin usa a cor vermelha para indicar um site a evitar, a cor amarela para sites que você deve ter cautela e a cor verde para indicar que o site é seguro. A reputação do site é atualizada dinamicamente, baseada nas experiências de outros usuários com ele.

O Web of Trust funciona bem dentro de navegadores de internet e em serviços de webmail, como o Gmail e o Yahoo. O plugin está disponível para Chrome, Firefox, Internet Explorer, Safari e Opera.

Fonte: http://www.tecmundo.com.br/seguranca/1194-10-dicas-para-descobrir-se-um-site-e-confiavel.htm#ixzz2eWMQ1SLc

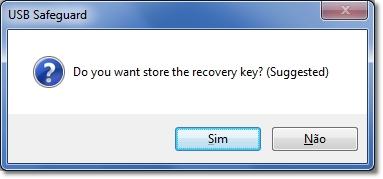

![ontem-dia 06/09/2013- fazendo backup de alguns arquivos para meu HD externo quando derrepente, uma ameaça foi detectada[ver imagem abaixo] era um baixador de programa[hamachi] do BAIXAKI que continha um instalador de vírus [ cujo o vírus era um programa que coloca um monte de porcaria nos navegadores; ATENÇÃO: este vírus detectado não é do hamachi, e sim do programa feito pelo BAIXAKI para baixar os programas . abaixo uma imagem com detalhes : se puder aprovar -agradeço . OBRIGADO PELA ATENÇÃO .](https://fbcdn-sphotos-b-a.akamaihd.net/hphotos-ak-frc3/p320x320/1236439_453331198114912_1001457027_n.jpg)